Falske Zoom-invitasjoner skjuler ondsinnet programvare Linket til potensielle Russiske hackere

Falske Zoom-invitasjoner skjuler ondsinnet programvare Linket til potensielle Russiske hackere

Falske Zoom-invitasjoner skjuler ondsinnet programvare Linket til potensielle Russiske hackere. Avsløringer fra SlowMist viser hvordan falske møtelenker har ført til katastrofale tap av kryptovaluta. Cyberkriminelle utnytter stadig pålitelige verktøy til ondsinnede formål. Nå har en phishing-kampanje med falske Zoom-møtelenker resultert i betydelige tap for kryptobrukere verden over.. En fersk rapport fra blokkjedesikkerhetsselskapet SlowMist avdekker en sofistikert phishing-kampanje rettet mot kryptovalutabrukere gjennom falske Zoom-møtelenker. Angrepet har ifølge rapporten medført tyveri av digitale eiendeler verdt flere millioner dollar.

Angrepet involverte opprettelsen av et falskt domene som lignet det autentiske Zoom-nettstedet. Svindlerne brukte denne nettsiden til å etterligne Zoom-grensesnittet og lokket ofre til å laste ned en ondsinnet installasjonspakke. Når denne ble kjørt, ba programvaren brukerne oppgi sine systempassord. Dette muliggjorde innsamling av sensitiv informasjon som KeyChain-data, nettleserens påloggingsinformasjon og kryptovaluta-lommebøker.

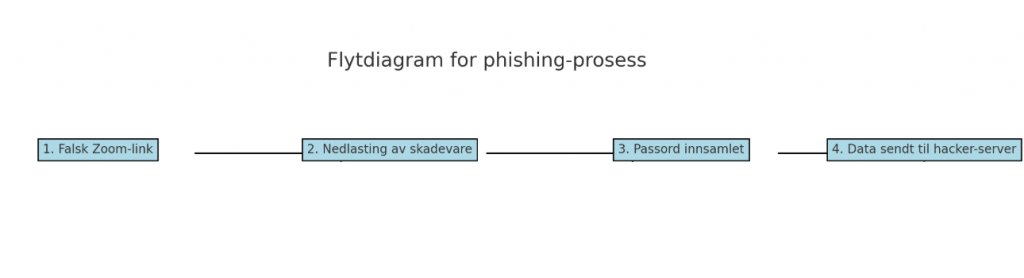

Phishing-prosessen

Steg-for-steg

Bildet ovenfor viser steg-for-steg hvordan angriperne utfører phishing-angrep gjennom falske Zoom-invitasjoner og skadevare. Bildet gir samtidig en visuell oversikt over hvordan brukere kan bli lurt, og hvorfor det er viktig å være på vakt mot slike angrep.

Forklaring:

- Falske Zoom-lenker sender brukere til en ondsinnet nettside.

- Skadevare lastes ned og kjøres på brukernes systemer.

- Systempassord og sensitiv data hentes ut.

- Dataen krypteres og sendes til hackernes servere.

Ifølge SlowMist ble det identifisert at skadevaren var basert på en modifisert osascript-script, et verktøy som ble brukt til å trekke ut og kryptere brukerdata. Deretter ble denne informasjonen sendt til en server kontrollert av hackerne, som ble flagget som ondsinnet av plattformer for trusselintelligens.

«Disse angrepene kombinerer ofte sosial manipulering med trojanerteknikker, noe som gjør brukere sårbare for utnyttelse,» advarte SlowMist Security Team. De anbefaler å verifisere møtelenker før du klikker på dem, unngå å kjøre ukjent programvare, installere antivirusprogrammer og holde dem oppdatert.

Hvordan skadevaren fungerer og blokkjedesporing motvirker angrep

Skadevaren som brukes i disse phishing-kampanjene utnytter avanserte skriptteknikker for å kompromittere brukersystemer. Ifølge SlowMist er programvaren basert på en modifisert versjon av osascript, et kraftig kommandolinjeverktøy på macOS. Når skadevaren aktiveres, eksfilerer den sensitive data som nettleserpassord, KeyChain-data og private nøkler fra lommebøker. Dataene krypteres og sendes til servere kontrollert av angriperne, noe som gjør oppdagelse vanskeligere.

Blokkjedesporing, som er en av metodene for å motvirke slike angrep, benytter spesialiserte verktøy som MistTrack for å analysere transaksjonsbaner. Disse verktøyene kan identifisere og følge stjålne midler gjennom komplekse nettverk av lommebøker. Selv om dette ikke alltid fører til at midlene kan gjenopprettes, gir det verdifull informasjon til rettshåndhevende myndigheter og plattformer som kan fryse mistenkelige kontoer.

Eksempler på vellykket forsvar mot phishing-angrep

Selv om phishing-angrepene kan være sofistikerte, finnes det eksempler på hvordan samarbeid mellom sikkerhetseksperter og plattformer har gitt resultater. For eksempel har blokkjedesporingsverktøy som MistTrack hjulpet med å identifisere stjålne midler og varsle børser som Binance og Gate.io. Disse plattformene har deretter klart å fryse midler før de ble ytterligere spredt. Videre har utdanningskampanjer fra organisasjoner som SlowMist og Scam Sniffer bidratt til å redusere antall ofre gjennom økt bevissthet. Slike tiltak viser at en kombinasjon av teknologi og informasjon kan være effektivt i kampen mot svindel.

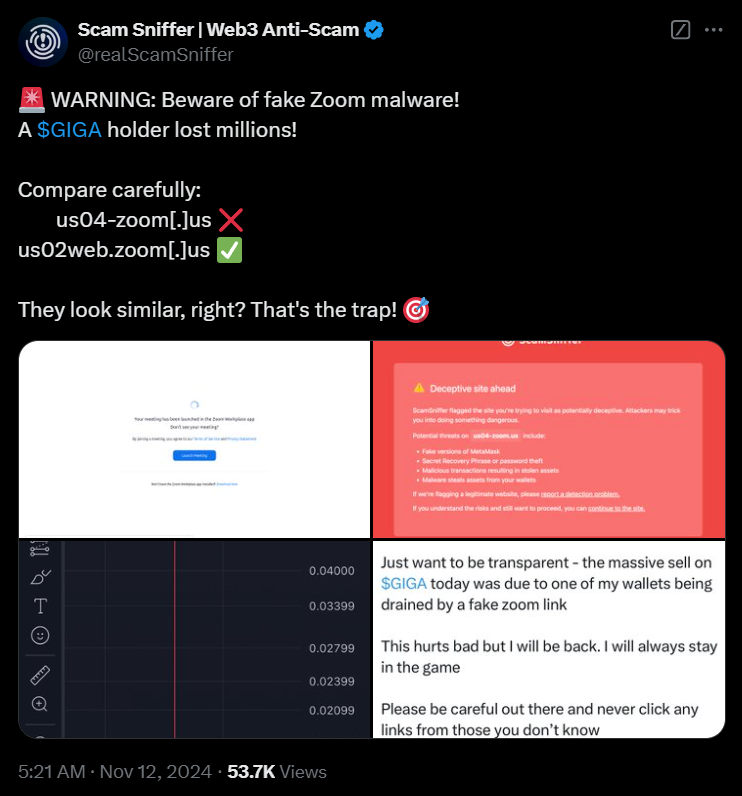

Scam Sniffer på X

Spor av russisk tilknytning

Ved nærmere analyse oppdaget SlowMist at serverens IP-adresse var lokalisert i Nederland, mens verktøyene og loggene brukte russisk skriptspråk. Dette tyder på en mulig tilknytning til russisktalende aktører.

Gjennom blokkjedesporingsverktøyet MistTrack kunne SlowMist identifisere at hackernes hovedlommebok samlet inn over 1 million dollar, som ble konvertert til 296 ETH. Disse midlene ble videreført til en sekundær adresse knyttet til transaksjoner på kjente kryptobørser som Binance, Gate.io og MEXC. Et komplekst nettverk av mindre lommebøker og flaggede adresser, inkludert «Angel Drainer» og «Pink Drainer,» ble brukt for å spre midlene.

Global kontekst

Globalt har phishing-angrep rettet mot kryptovalutabrukere blitt en stor utfordring for både privatpersoner, selskaper og myndigheter. Land med store kryptomarkeder, som USA, Sør-Korea og Kina, har rapportert om en økning i sofistikerte svindelkampanjer. Internasjonale organer som Europol og Interpol har begynt å samarbeide med blokkjedeanalysefirmaer for å spore stjålne midler og identifisere hackere. Likevel er rettshåndhevelse utfordrende, da angriperne ofte opererer fra jurisdiksjoner med begrensede cybersikkerhetsreguleringer. Denne utviklingen viser behovet for en global tilnærming til cybersikkerhet og bedre internasjonalt samarbeid for å bekjempe denne typen kriminalitet.

Phishing-svindel på fremmarsj

Phishing-svindel rettet mot kryptovalutabrukere har økt dramatisk i det siste. Tidligere denne måneden ble en person frastjålet 300 000 dollar i kryptovaluta etter å ha mottatt en falsk møtelenke via KakaoTalk, ifølge rapporter. Lenken installerte skadevare som kompromitterte brukerens Ethereum- og Solana-lommebøker.

En annen blokkjedeekspert, Scam Sniffer, rapporterte at over 9,4 millioner dollar gikk tapt i phishing-angrep bare i november. Særlig signaturer på blokkjeden har vært et yndet mål, der svindlere utnytter falske transaksjonstillatelser for å tømme lommebøker. Dette inkluderer høyprofilerte tyverier verdt over 36 millioner dollar.

«For hver ny svindelkampanje utvikler hackerne seg raskere enn forsvarsverktøyene,» advarer Scam Sniffer. Dette understreker behovet for økt bevissthet blant brukere, samt bedre sikkerhetstiltak.

Hva kan kryptobrukere gjøre for å beskytte seg?

I lys av den økende trusselen er det avgjørende for kryptobrukere å implementere grunnleggende sikkerhetsrutiner:

- Verifisere lenker og e-poster: Ikke klikk på lenker fra ukjente kilder uten å dobbeltsjekke deres autentisitet.

- Bruke antivirusprogramvare: Oppdatert sikkerhetsprogramvare kan beskytte mot ondsinnet programvare.

- To-faktor-autentisering (2FA): Aktiver 2FA på alle kryptoplattformer for å legge til et ekstra lag med beskyttelse.

- Bruk av kald-lagring: Oppbevar store mengder kryptovaluta i «cold wallets,» som ikke er tilkoblet internett.

Oppsummert

Den siste avsløringen fra SlowMist viser hvor sofistikerte og målrettede phishing-angrep rettet mot kryptovalutabrukere har blitt. Ved å utnytte verktøy som Zoom, skaper hackerne et falskt inntrykk av legitimitet, noe som gjør det lettere å lure ofrene.

Det er tydelig at cybersikkerhet må prioriteres høyere, både på individ- og plattformnivå. Bare gjennom økt bevissthet, bedre teknologi og strengere tiltak kan vi bekjempe denne typen svindel effektivt.